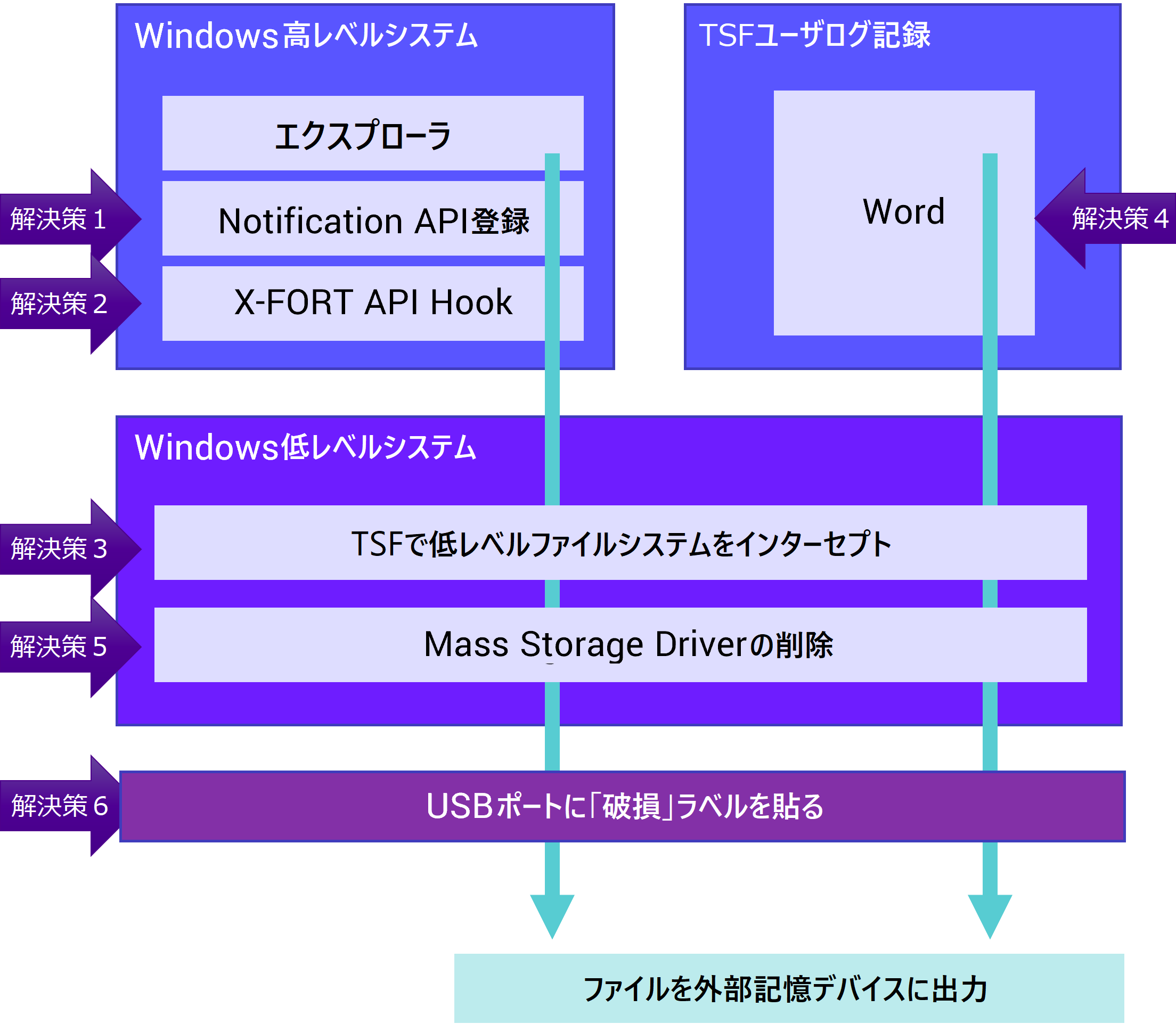

情報セキュリティソフトウェアの開発元としては、情報セキュリティデバイスにおける制御ポイントを異なる角度で、異なる設計ソリューションを総合的に検討する必要があります。または、制御ポイントを補完する補助的なソリューションを検討する必要があります。これはDLP(Data Loss Prevention:データ漏洩防止)を完全に制御するのに必要な観点です。これでは抽象的すぎるので、例を挙げて説明します。例えば、情報セキュリティデバイスにおいて、Explorerで重要なファイルを外部ストレージデバイス(例:USBメモリ)にドラッグ&ドロップできないように、1つの制御ポイントを作成するとします。

解決策1:Windowsが提供するネイティブAPIを使用

Windows Explorerは、ファイルの変更が発生した場合、事前にWindowsに登録されたプログラムにNotificationを発行できます。

実装する方法は多岐にわたります。例えば、Windowsシェルが提供するCOMインターフェイスAPIを登録します。(WindowsシェルはMicrosoft Windowsオペレーティングシステムのグラフィカルユーザインターフェイスであり、デスクトップ・タスクバー・スタートメニュー・タスクスイッチャー・自動再生などが含まれます)

または、FindFirstChangeNotificationなどのAPIに登録することもできます。指定したディレクトリまたはサブディレクトリ内で、ファイルの変更が行われて設定したフィルタ条件に合致すれば、ファイルの変動状態が登録されたアプリケーションの通知で届きます。

解決策2:高レベルAPIフックを使用してExplorerをインターセプトする

Windowsが提供するさまざまな組み込みAPIソリューションは、それぞれ異なる欠点があります。例えば通知数に制限がある場合は、ファイル数が多すぎると一部のメッセージが見落とされる可能性があります。また、特定のディレクトリに事前にロックをかけて監視することしかできない場合もあります。そのため、これらのAPIの適用範囲は広くありません。さらに最大の問題は、ファイルの変更(コピーや削除など)に関する通知しか行えず、ユーザの操作行動をリアルタイムでブロックできないことです。

このような問題に対処するには、WindowsのネイティブAPIだけでは不十分であるため、TSFのような情報セキュリティシステムではWindowsのネイティブAPIだけを使うと保護上の脆弱性が発生します。

TSFでの解決策は、別の制御ポイントを作成することです。APIフックを使用してExplorerをインターセプトします。これにより、ユーザのExplorer操作をリアルタイムで記録/ブロックすることができるので、WindowsネイティブAPIの不足を補完します。

解決策3:低レベルAPIによるファイルシステムのインターセプト

ほとんどの人がExplorerを使用するため、APIフックであれば多くのファイル操作を制御することができます。しかし、DOSコマンド・PowerShellまたはその他のアプリケーションを使用してデータを外部ストレージデバイスに書き込む場合、この方法では制御できません。

これらの操作は高レベルAPIフックでのExplorerインターセプトも要件に合致しません。例えば、前門に兵士を配置しているのに、泥棒が後門から逃げるという状況です。さまざまな操作にはそれぞれ対応した制御が必要です。

TSFの解決策は、さらに別の制御ポイントを追加することです。ドライバを使用してファイルシステムをインターセプトします。これにより、すべてのファイル操作行動を監視でき、危険な行動がある場合にはドライバによって記録やブロックを行うことができます。

解決策4:補助的なソリューション:ユーザ行動の記録

前述のファイルシステムをインターセプトするドライバのソリューションは、非常に堅牢であると言えます。なぜなら、ファイルシステムすら監視しているため、ほとんど漏れはありません。ただし、将来的に新しいテクノロジーがファイルシステムを迂回したり、データをローカルデバイスに保存せずにクラウドに保存したりする可能性もあります。これはまた別方面の制御であり、TSFでは他の対応策が提案されていますが、本稿では議論しません。

これらの未知の可能性に対処するために、問題を別の観点から見直すことができます。TSFが提案するソリューションは、ユーザの操作行動を包括的に記録することです。

さまざまな技術ソリューションによって、この制御ポイントを再評価します。ただし、このソリューションはユーザの操作行動を完全に記録するだけであり、危険な行動をリアルタイムでブロックすることはできません。そのため、あくまで制御の補助的なソリューションとして利用します。

ITスタッフとして、情報セキュリティ制御システムがない場合は何ができるか?

解決策5:Mass Storage Driverの削除

最も簡単な解決策は、PCのBIOSでUSBポートを無効にすることです。これにより、USBフラッシュドライブの使用が防止されます。

ただし、これにより、USBキーボード・マウス・ウェブカメラ・プリンタ・スキャナ・スマートフォンなどのUSBを使用する機能も完全に無効化されますので、BIOSでUSBポートを無効にすることはおすすめしません。

一般的に、USBフラッシュドライブは通常、Mass Storageと呼ばれるドライバソリューションを使用するため、Mass Storageドライバを無効化する解決策も考えられます。以下のレジストリを使用すれば、USBストレージメディアの起動を防止できます。

Regeditを使用して、HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UsbStorを編集し、Startの値を3(手動起動)に変更します。これによりUSBポートが無効化されずにMass Storageが無効化されます。Mass Storageに依存するすべてのデバイス(例:USBメモリ)が使用できなくなります。

解決策6:USBポートに「破損」ラベルを貼る

これは簡単なソリューションです。効果は、BIOSでUSBポートを無効化するのと同じです。

解決策7:USBメモリの使用を明確に禁止する

明確な規定と告知は制御前に必要な措置であり、監視に関連する不必要な論争も回避できます。規則はほとんどの従業員にとっては効果的ですが、データを持ち出そうとする意図のある一部の人々に対しては効果が限定的です。

異なるレベルの制御を組み合わせる

セキュリティデバイスの制御ポイントを作成して、外部ストレージデバイス(例:USBメモリ)に重要なファイルをExplorerでドラッグ&ドロップできないようにします。前述の説明をもとに、異なるレベルの制御プロセスを整理すると、以下のようになります。

上記は、基本的な制御ポイントに対する基本的なアプローチを示したものであり、実際のユーザアプリケーションではさらに複雑なものになります。例えば、ユーザが外部メディアにファイルを書き込みたい場合、管理者承認を要求したりファイルの強制暗号化を要求したりするかもしれません。詳細なソリューションについては、TSFカタログを参照いただくか技術スタッフにご相談ください。

優れた情報セキュリティデバイスの制御ポイントは、さまざまな角度から検討された多層防御ソリューションと、予期せぬ事態に対する補助的なバックアップソリューションを含む必要があります。

技術的な観点からは、さまざまな技術を混合するのが理想的です。WindowsのネイティブAPIの利用・高レベルのAPIフック・低レベルのドライバ制御などを組み合わせて、完全な保護網を作り上げることが重要です。これにより、制御ポイントの深度を増やして簡単に侵害されない環境が実現できます。