2023年5月11日、台湾のサイバーセキュリティ大会「CYBERSEC 2023」の「金融セキュリティフォーラム」において、金融監督庁の情報サービス部門長:林裕泰氏が「金融セキュリティアクションプラン 2.0の展望」と題して講演を行いました。また、同イベントではいくつかの金融機関のセキュリティチーフもセキュリティ関連のトピックを共有しました。本記事では、金融業界が注目するセキュリティの観点からの各施策や考察について、以下のいくつかのテーマについて共有します。

- コアデータ保護と継続的な運用訓練の強化

- ゼロトラストネットワーク展開の推奨、接続の検証と認可管理の強化

- 国際的なセキュリティ管理基準の導入とセキュリティ監視メカニズムの構築

- セキュリティチーフの配置拡大と定期的なセキュリティチーフ連携会議の開催

データ保護メカニズムの強化

データは主にデータベースやファイルに保存されます。

- データベース(DB)の保護

データベースはデータセンター内のサーバに存在し、厳重な保護と専属の管理を受けています。外部からの侵入を防ぐために、マイクロセグメンテーションのような小規模な防御策が採用されています。特に銀行業務システムやトランザクションコアシステムなどの機密システムへのアクセス時には、読み取り専用モードでアクセスが制限され、コピー&ペースト・新規ファイル保存・印刷などの操作を禁止すべきです。さらに、画面にデータ保護の警告メッセージと特殊なコードを透かしで表示するのも重要で、これにより情報保護方針の周知と従業員の教育が行われます。

- ファイルの保護

消費者金融の企画書・個人情報ファイル・サプライチェーン契約・内部会議のプレゼンテーション・業務報告データなど保護が必要なファイルは、通常では各部門のユーザのPCに分散して保存されます。これらのファイルの保護は、サーバルームのサーバと同等の厳重なセキュリティ保護が直接的には行えないため難易度が高くなります。これに対処するため、金融機関は新しいテクノロジーを活用して、作業規程の第2条に基づく要件を採用すべきです。すなわち「顧客情報または機密情報をクラウドサービスプロバイダに送信または保存する場合は、データの暗号化やコード変換など有効な保護措置を採用し、適切な暗号化キー管理メカニズムを設定すること」です。この場合、ファイルの最上流を保護することを最重要視します。実例として、事前に指定したディスクやフォルダ内のPCをスキャンするか、企業全体のPCをスキャンし、重要なファイルタイプを自動的に暗号化します。暗号化されたファイルは会社から支給されたPCでしか使用できないようになり、ファイルが紛失または盗まれた場合でもデータの漏洩を心配する必要はありません。根源からデータを保護されます。

ゼロトラストアーキテクチャ

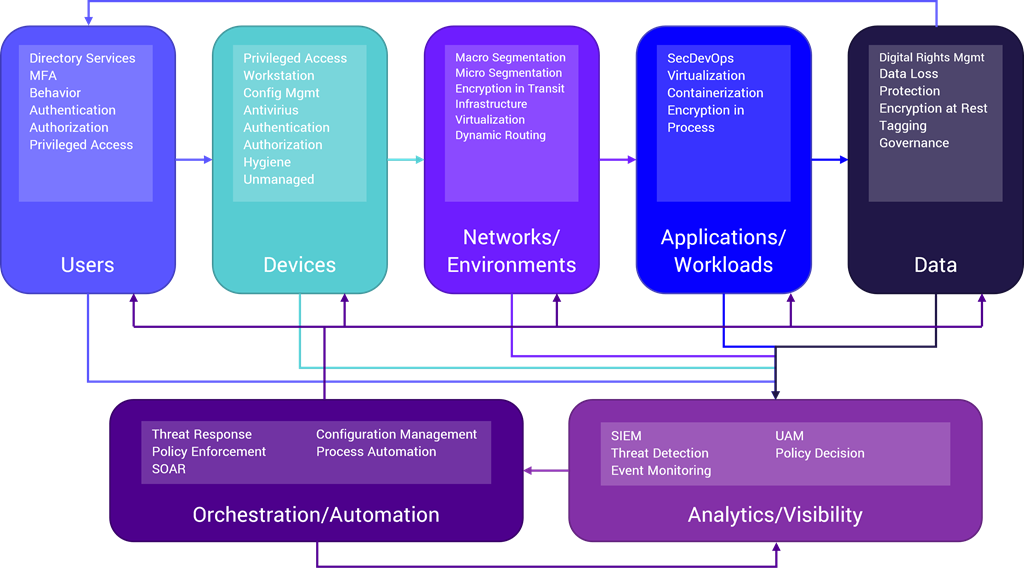

ゼロトラストの概念は10年以上の歴史を持ち、2020年には米国国立標準技術研究所(NIST)が「ゼロトラストアーキテクチャ(ZTA)」に関する標準ドキュメントSP 800-207を正式に公開しました。CYBERSECの各スピーチで、5名以上の方からゼロトラストアーキテクチャに関する議論が行われており、2021年5月に米国国家安全保障局が発行したZTAガイドラインは、さらに以下のプロセス・テクノロジー・アーキテクチャに拡張されました。

情報源:CISA(Cybersecurity & Infrastructure Security Agency 米国サイバーセキュリティおよびインフラストラクチャセキュリティ機関)

https://www.cisa.gov/sites/default/files/2023-01/Zero_Trust_Principles_Enterprise_Mobility_For_Public_Comment_508C.pdf

- User Zero Trust:ユーザのゼロトラスト

認証・検証およびユーザの管理は、ゼロトラスト戦略の基盤となります。多要素認証技術や生体認証技術を使用してユーザを認証します。 - Devices Zero Trust:デバイスのゼロトラスト

伝統的なエンドポイントセキュリティソリューション、デバイスセキュリティコントロールソリューション、デバイス隔離ブロックソリューションなどが必要です。これはゼロトラストセキュリティフレームワーク内で、すべてのデバイス管理を容易にするためのソリューションです。 - Network Zero Trust:ネットワークのゼロトラスト

アプリケーションのサービスセグメンテーション、ネットワークセグメンテーションまたはマイクロセグメンテーションなどの技術が開発されています。 - Application/Workload Zero Trust:アプリケーション/ワークロードのゼロトラスト

アプリケーションの全サービスはゼロトラストコントロールの対象であり、接続やアプリケーション、コンポーネントは脅威のベクトルがありと見なされ、承認と検証が必要です。例えば、パブリッククラウドサービスで実行されるワークロードはその一例であり、実装としてはIPアドレスと会社キー組み合わせロックなどがあります。 - Data Zero Trust:データのゼロトラスト

ゼロトラストセキュリティフレームワークは、ユーザ以外にもデータセキュリティを重視しています。データ内容のフィルタリングと分類は非常に重要であり、静的なストレージや転送の暗号化保護もゼロトラストセキュリティフレームワークのキーポイントです。

金融業界は、機密データの漏洩を防ぐためにゼロトラストメカニズムを活用したDLP(Data Loss Prevention)ソリューションを採用しています。企業配布のデバイスでソフトウェアのホワイトリストを有効にすると、従業員による未知のプログラムの実行を防ぐことができます。また、私用目的での未購入の著作権ソフトウェアダウンロードやソーシャルエンジニアリング攻撃による悪意あるプログラムの実行も防止できます。ハードウェアに関しても同様で、未知のデバイスの使用を無効にし、企業配布の外部デバイスのみを使用できるようにできます。WiFiアクセスポイントのホワイトリストを設定すれば、不明なWiFiアクセスポイントや個人スマートフォンのテザリングも禁止できます。デバイスが社内環境に接続しようとする際には、ユーザ自身の二要素認証に加えてTSFクライアントプログラムのインストール有無も確認し、企業デバイスのみが接続できるような制御もできます。ユーザやデバイスが企業ネットワークに接続した後も、その身分や位置に応じてアクセス可能な内部サーバを制限できます。例えば、オフィス内ではさまざまなシステムにアクセスできる一方で、在宅勤務中には低機密度の企業ポータル、カスタマーサポートシステム、ナレッジ管理システムへのアクセスしか許可せず、高機密度の預金業務や取引コアシステムなどの金融機密システムにはアクセスできないようにして、外部PCのハッキングや中継による機密情報の漏洩を防ぎます。

ISO 27001

金融機関はISO27001国際情報セキュリティ基準を採用し、ISMS(情報セキュリティ管理制度)を構築し、人員・文書・データ、ソフトウェア・ハードウェア・ネットワーク通信・物理的環境などの側面で関連する業務プロセスに対するセキュリティ管理基準を策定しています。2022年に発行された新しいバージョンのISO27001:2022およびISO27002:2022は、DLPコントロールの要件を含む章を大幅に追加し、運用プロセスの監査を行い、業務上の機密情報や個人情報を含むファイルや文書を監査し、ゼロトラストメカニズムを構築することが求められています。また、リモートワークの状況に対応するためのコントロール要件も新たに設定されており、情報漏洩を効果的に防止する対策が含まれています。

セキュリティチーフ連携会議

金融庁から条件を満たしている金融機関に対しては副社長クラスのセキュリティチーフ設置を求め、セキュリティポリシーの推進・調整およびリソース調整の統括を要求しています。金融セキュリティアクションプラン2.0の提案に伴い、2022年末には半年ごとの定期的なセキュリティチーフ会議に拡大され、セキュリティポリシーや管理に関する経験を共有します。機密情報や個人データの保護、ISO 27001国際情報セキュリティ基準、ISMSの構築と向上、従業員の教育訓練と方針の実施、セキュリティ保護メカニズムの技術的な導入ソリューションなど、これら組織のタスクフレームワークの頂点としてセキュリティチーフが重要な役割を果たします。金融業界のセキュリティチーフ会議は半年ごとに開催され、重要な展開事項に対して、監督機関のセキュリティ監督要件、セキュリティイベント情報と対策の共有などを行います。これにより金融業界のセキュリティチーフを結束し、より効果的な力として企業の持続的な運営(business longevity)を支え、重要な役割を果たすこととなります。