現在、既存のシステムを利用して様々なツールを統合し、データ中心のゼロトラスト構造を実施しようとしていますか? それならば、あなたはひとりではありません。情報セキュリティ業界の分析によれば、ゼロトラスト導入の主要な障壁の1つは、利用可能なコンテキストが各システムに分散していることです。

ゼロトラストの主要構成要素

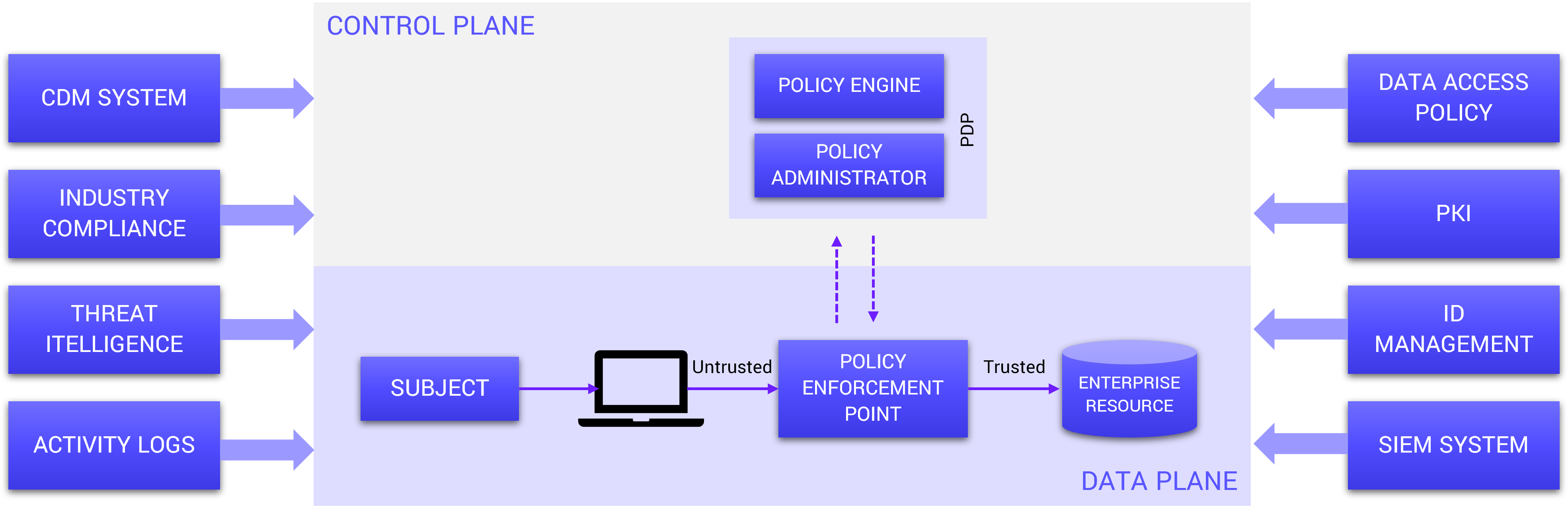

まず、ゼロトラストの主要な構成要素について説明します。

ソース:https://doi.org/10.6028/NIST.SP.800-207 (P.9)

ポリシーエンジン (PE)

ポリシーエンジンは、ゼロトラスト体系の中心となる要素です。これは、ネットワーク内の任意のリソースにアクセス許可を与えるかどうかを決定します。企業のセキュリティチームが策定したポリシーや、外部情報源(例: セキュリティ情報およびイベント管理(SIEM)や脅威情報)からのデータを参照して、活動のコンテキストを確認します。そして、企業が定義した基準パラメータに基づき、アクセス許可権限の授与、取り消しをます。ポリシーエンジンは、決定を実行するポリシー管理コンポーネントと通信します。

ポリシー管理者 Policy Administrator

ポリシー管理コンポーネントは、ポリシーエンジンが決定したアクセス決定を実行します。サーバとリソース間の通信アクセスを許可または拒否できます。ポリシーエンジンがアクセス決定を行った後、ポリシー管理は第3のロジックコンポーネント、ポリシー適用ポイント(policy enforcement point)に通知して、その段階のアクセスを許可または拒否します。

ポリシー適用ポイント Policy Enforcement Point

ポリシー適用ポイントは、ユーザと企業リソース間接続の開始・監視および終了を担当します。理論的には、これはゼロトラスト体系内の独立した強制コントロールコンポーネントと見なされます。実務上ポリシー適用ポイントには2つの側面があります。

• ユーザサイド:ノートPCやサーバ上の代理サービスなどがあります

• リソースサイド:アクセス制御のゲートキーパーとして機能します

ポリシーエンジンが判断に使用するコンテキストは動的に適応し、リスクも継続的に評価され、活動は常時監視されています。これはNISTが常に強調しているゼロトラストであり、過去の信頼がずっと信頼されるわけではないことを示しています。

ゼロトラストの課題

増加するハイブリッドワークの要件により、セキュリティチームは新しいソリューションの迅速展開に迫られ、既存のデータ保護ツールの種類を増やさなければなりませんでした。これらの異なるソリューションは、エントリー/エグジットポイント(DLP/CASB/EPP/UEBAなど)に配置される場合が多く、既知のルールを応用して、機密性の高いデータとユーザ、アプリケーション、デバイス間のやり取りをできるだけ分析するような任務を帯びていますが、ゼロトラストの実施に余分な課題をもたらしています。

まず、これらのデータと独立ソリューションがやり取りする場所は、例えばエンドポイントでのファイル送信などが、ゼロトラストに致命的な問題をもたらします。発生した活動ログは、エンドポイントデバイス・ネットワーク出口デバイス・プロキシサーバなどに散在するため、データフローの連続性が中断され、可視性が失われ、ポリシー配置の判断を誤らせます。なぜならゼロトラストは、ユーザ・アプリケーション・データ・デバイスに関する全体の文脈認識に依存しています。

ゼロトラストを維持する鍵は、異常イベント検出における状況と活動の継続的監視です。継続的な状況認識は、ポリシーエンジン(PE)が適宜にリスクを評価するための基盤であり、ユーザのアクセス権限と権限範囲を管理するための基準です。データの機密性と使用権限に関する情報がないと、ゼロトラストの基本ポリシーが失われます。

次に、現実のハイブリッドワーク環境では企業のデータベースからデータをダウンロードし、PCに一時ファイルとして保存されたのち、外部デバイスやクラウドスペース・外部パートナーに転送・共有する場合があります。機密性の高いファイルは容易に、管理されていないデバイスや認証されていないクラウドサービススペース保存され、管理できなくなります。そのため、PCでのポリシー強制ポイント(PEP)制御と動作ログ確認は他の場所より正確で効果的です。

データコントロールを基盤としたエンドポイントPEPの実現

Forrester Researchは、プラットフォームがまずデータコントロールを基盤とした中核プロセスを構築し、それをエンドポイントPEPに実装することを提案しています。これにより、効果的な制御ができるようになり、活動監視もより明確になります。データの可視性も向上し、連続的な追跡が可能になるだけでなく、ユーザも明確にセキュリティポリシーを確認でき、業務への影響が軽減されます。

まず、データの探索・分類・コントロールを中央集約し、適切な情報漏洩保護と暗号化保護を実装します。初期のデータ探索と分類で機密性の高いデータのソース・転送・アクセス場所に関する重要な参照情報を収集します。情報を収集することで、ハイブリッドワーク環境でのゼロトラストが実施しやすくなります。ただし、MFAテクノロジーを使用してユーザクセスまたはネットワークアクセスの検証を行うだけでは不十分です。アクセスを許可した後、データ操作に対する制御も非常に重要です。

エンドユーザPCは業務に合わせて、機密性の高いファイルに対するコピー・カット/ペースト・共有・保存などを制御すべきです。ファイル保護も欠かせません。ファイルの暗号化と保護は明示的モデル(explicit model )に基づいて実現する必要があります。特例がない限り、機密性の高いデータが作成・編集された後は自動的に暗号化されるべきです。これは真のゼロトラストの原則であり、常に検証されるべき項目です。