近年、セキュリティ意識が高まる中で、「ゼロトラスト構造(ZTA:ゼロトラストアーキテクチャ)」という用語が度々登場し、関連する製品やアプリケーションも増えています。しかし、どのようにゼロトラストを実現するか、実際にはまだ発展途中の段階ですが、基本的な概念とコアは共通しています。

以下に、ゼロトラストの基本原則の一部を整理してみます。

- すべてのデータ・サービス・デバイス・ソフトウェア・ネットワークなどをゼロトラストの範囲に含める

- 限定されたアクセス権限を付与し、必要最低限の権限のみを提供する

- 継続的に信頼性検証をする(記録・監査)

- 単一の信頼されたネットワーク位置や身元を信頼しない、旧来の境界型セキュリティの概念を変えます

ゼロトラストの原則はこれだけではありませんが、これらの原則は基本的なアプローチを示しているにすぎません。また、ゼロトラストはまだ進化途中の概念ではありますが、各国が推進するプロセスからもその重要性が伺えます。例えば、2022年1月にはアメリカがゼロトラスト戦略草案を承認しました。この戦略は、ユーザ識別・デバイス管理・ネットワーク・アプリケーション管理・データなど5つの側面に焦点を当てています。日本・台湾・EU・中国なども、それぞれの政策とアプローチを通じてゼロトラストを推進しています。

このトレンドはゼロトラストがただの流行りではなく、重要なトレンドであることを示しています。TSFがこのトレンドに対応するためにどのようなサービスを提供して、どのような対策を講じることができるかについて説明します。

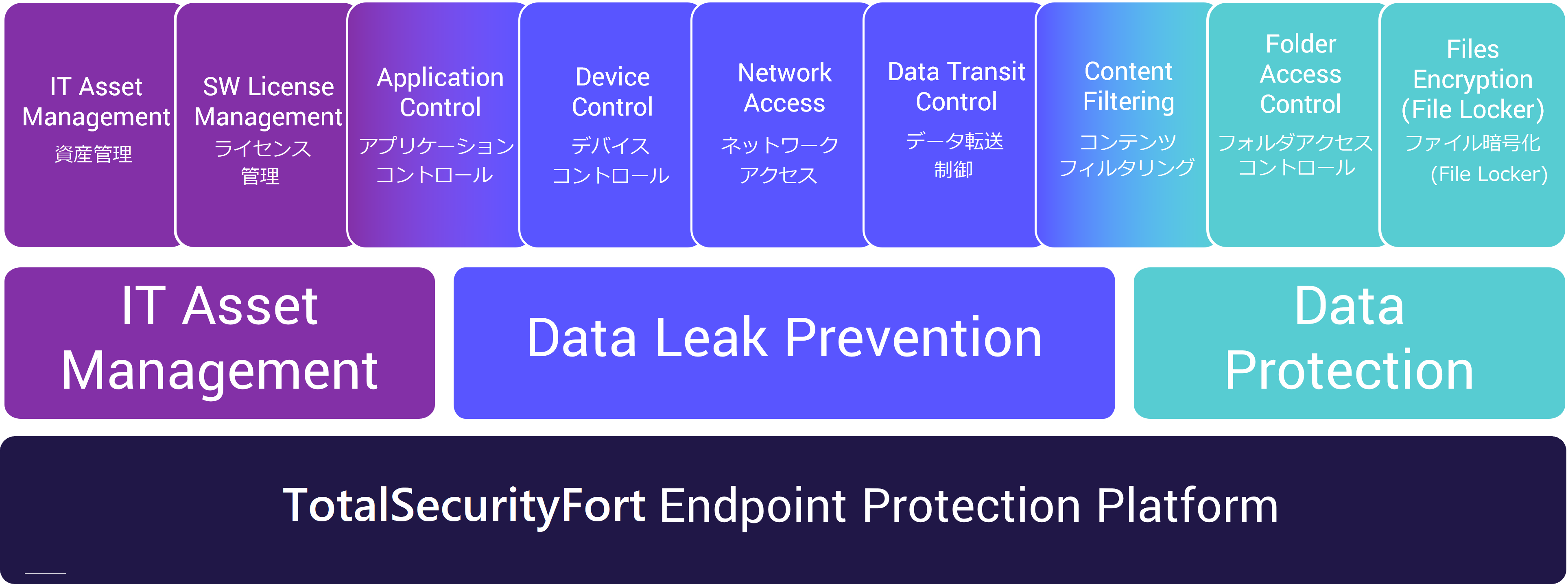

TSFはDLP:Data Leak Prevention(情報漏洩防止)、ITAM:IT Asset Management(IT資産管理)、Data Protection(データ保護)、EDR(エンドポイント検知対応)機能を含む製品で、各種サービスを幅広く提供していますが、ここではDLP(情報漏洩防止)に焦点を当てて説明します。

まず、ソフトウェア・ハードウェア・無線ネットワークそれぞれの脅威の可能性を説明します。

- ソフトウェア:悪意のあるソフトウェア攻撃(ハッカー・ランサムウェア)、不正なソフトウェアのインストール(ライセンス違反のソフトウェア)、データ転送ソフトウェア(クラウド・FTP)

- ハードウェア:個人用ストレージデバイス(USBドライブ・外部ドライブ・スマートフォン)、個人用印刷デバイス、未知の新しいデバイス

- 無線ネットワーク:未知のWiFiアクセスポイント(MITM攻撃)

上記の脅威はさらに、意図的な人為的脅威(悪意のある従業員・ハッカー・商業スパイ)、不注意の過失(誤操作・不明なソフトウェアのインストール・不明なWiFiネットワークの使用など)に分類できます。どの場合も、企業への損失は同じです。そのため、ゼロトラストの概念は、必要最低限の権限を提供することによって、損失を最小限に抑えるアプローチです。

以下では、ソフトウェア・ハードウェア・無線ネットワークのそれぞれについて、TSFがどのように対処するかを説明します。

ソフトウェア (ソフトウェアハードウェアゼロトラスト)

- アプリケーション制御

ユーザのPCにインストールしたソフトウェアを一度ホワイトリストに登録し、制御を行います。制御が有効化されると、ホワイトリストに含まれないソフトウェアの実行は禁止され、さらにログを記録します。これにより、事前に信頼されていないソフトウェアの実行を防ぐことができます。 - フォルダ保護

| 機能 | 説明 |

| 拡張子の変更制限 |

|

| 信頼済アプリケーション |

|

| 除外リスト |

|

| 定期バックアップ |

|

最小必要権限のアクセスというコンセプトに基づいて、フォルダのゼロトラスト保護を行い、未知のプログラムや不要なプログラムによるアクセスを効果的に防止できます。

ハードウェア

- デバイス制御ロックダウン

本機能のコンセプトは、ユーザPCのデバイスをホワイトリストとしてスナップショット化し、ロックダウンすることです。ロックダウン後、ホワイトリストに含まれていないデバイスはブロックされ(非信頼)、未知のデバイスによるアクセスや情報窃取・破壊を防ぎます。 - 外部記憶デバイス制御(登録)

外部記憶デバイスはデフォルトで使用禁止した上で、登録された外部記憶デバイスのみ使用許可することができます

ワイヤレスネットワーク(アクセスポイント制御)

- 信頼済アクセスポイントのみ許可し、非信頼アクセスポイントに接続できないように設定できます。MITM(中間者攻撃)によるデータ漏洩を防ぎます。

ゼロトラストアーキテクチャは、まだ継続的に発展する概念であり、TSFシステムも進化過程に沿って開発とイノベーションを続けています。